Як власник може захистити інформацію. Як захистити інформацію

Організаційно-правове забезпечення інформаційної безпеки є сукупністю рішень, законів, нормативів, що регламентують як загальну організацію робіт із забезпечення інформаційної безпеки, так і створення, і функціонування систем захисту інформації на конкретних об'єктах. Основні функції організаційно-правової бази такі:

1) розробка основних принципів віднесення відомостей, що мають конфіденційний характер, до інформації, що захищається;

2) визначення системи органів та посадових осіб, відповідальних за забезпечення інформаційної безпеки в країні та порядку регулювання діяльності підприємства та організації у цій галузі;

3) створення повного комплексу нормативно-правових керівних та методичних матеріалів (документів), що регламентують питання забезпечення інформаційної безпеки як у країні загалом, так і на конкретному об'єкті;

4) визначення заходів відповідальності порушення правил захисту;

5) визначення порядку вирішення спірних та конфліктних ситуаційз питань захисту інформації.

Під юридичними аспектами організаційно-правового забезпечення захисту інформації розуміється сукупність законів та інших нормативно-правових актів, за допомогою яких досягалися б такі цілі:

Усі правила захисту є обов'язковими дотримання всіма особами, які стосуються конфіденційної інформації;

Узаконюються всі заходи відповідальності порушення правил захисту;

Узаконюються (набувають юридичної сили) техніко-математичні вирішення питань організаційно-правового забезпечення захисту інформації;

Узаконюються процесуальні процедури вирішення ситуацій, що складаються у процесі функціонування системи захисту.

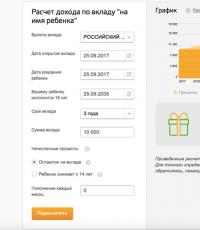

На рис. 6.1–6.3 представлені варіанти концептуальних моделей безпеки продукції, особистості та інформації. Навіть побіжний аналіз цих моделей дає уявлення про різноманітність дій та заходів щодо забезпечення інформаційної безпеки.

Мал. 6.1. Концептуальна модель безпеки особистості

Мал. 6.2. Концептуальна модель безпеки продукції

Мал. 6.3. Концептуальна модель безпеки інформації

Створенням законодавчої бази у сфері інформаційної безпеки кожна держава прагне захистити свої ресурси. Інформаційні ресурси держави у першому наближенні можна розділити втричі великі групи:

Інформацію відкриту – на поширення та використання якої немає жодних обмежень;

Інформація запатентована – охороняється внутрішньодержавним законодавством або міжнародними угодами як об'єкт інтелектуальної власності;

Інформацію, що «захищається» її власником, власником за допомогою відпрацьованих механізмів захисту державної, комерційної або іншої таємниці, що охороняється; до цього виду зазвичай відносять інформацію, не відому іншим особам, яка або не може бути запатентована, або навмисне не патентується з метою уникнення або зменшення ризику заволодіння її суперниками, конкурентами.

Захищають і охороняють, як правило, не всю або не будь-яку інформацію, а найбільш важливу, цінну для власника, обмеження поширення якої приносить йому якусь користь або прибуток, можливість ефективно вирішувати завдання, що стоять перед ним.

До інформації, що захищається, відносять:

По-перше, секретну інформацію. До секретної інформації нині прийнято відносити відомості, що містять державну таємницю.

По-друге, конфіденційну інформацію. До цього виду інформації, що захищається, відносять зазвичай відомості, що містять комерційну таємницю, а також таємницю, що стосується особистого (неслужбового) життя та діяльності громадян.

Таким чином, під інформацією, що захищається, розуміють відомості, на використання і поширення яких введені обмеження їх власником і характеризуються поняттям «таємниця».

Щодо органів державної влади та управління під таємницею розуміється те, що ховається від інших, що відомо певному колу людей. Інакше висловлюючись, ті відомості, які підлягають розголошенню, і становлять таємницю.

Основний напрямок використання цього поняття – засекречування державою певних відомостей, приховування яких від суперників, потенційного противника дає можливість успішно вирішувати життєво важливі питання у сфері оборони країни, політичних, науково-технічних та інших проблем із меншими витратами сил і коштів.

До такого ж виду таємниці належить засекречування підприємством, фірмою відомостей, які допомагають йому ефективно вирішувати завдання виробництва та вигідної реалізації продукції.

Сюди примикають і таємниці особистого життя громадян, зазвичай гарантовані державою: таємниця листування, лікарська таємниця, таємниця фінансового внеску у банку та інших. Класифікацію інформації з погляду її власника можна як таблиці (табл. 6.1). Кольором виділено ту інформацію, захист якої забезпечується державою.

Таблиця 6.1

Класифікація інформації

Захищають і охороняють, як правило, не всю або не будь-яку інформацію, а найбільш важливу, цінну для власника, обмеження поширення якої приносить йому якусь користь або прибуток, можливість ефективно вирішувати завдання, що стоять перед ним. При цьому розрізняють ознаки інформації, що захищається:

· Засекречувати інформацію, тобто обмежувати до неї доступ, може тільки її власник (власник) або уповноважені ним на те особи;

· Чим важливіша для власника інформація, тим ретельніше він її захищає; а для того, щоб усі, хто стикається з цією інформацією, що захищається, знали, що одну інформацію необхідно оберігати більш ретельно, ніж іншу, власник визначає їй різний ступінь секретності;

· інформація, що захищається, повинна приносити певну користь її власнику і виправдовувати сили і засоби, що витрачаються на її захист;

· секретна інформація має певну генетичну властивість: якщо ця інформація є підставою для створення нової інформації (документів, виробів тощо), то створена на цій основі інформація є, як правило, секретною.

Відмінною ознакою інформації, що захищається, є те, що засекречувати її може тільки її власник (власник) або уповноважені ним на те особи.

Власниками (власниками) інформації, що захищається, можуть бути:

· Держава та її структури (органи); у цьому випадку до неї відносяться відомості, що є державною, службовою таємницею, інші види інформації, що захищається, що належить державі або відомству; у тому числі може бути відомості, є комерційної таємницею;

· Підприємства, товариства, акціонерні товариства (у тому числі і спільні) та інші - інформація є їх власністю і становить комерційну таємницю;

· Громадські організації - як правило, партійна таємниця, не виключена також державна та комерційна таємниця;

· Громадяни держави (їх права - таємниця листування, телефонних і телеграфних розмов, лікарська таємниця, персональні дані та ін -гарантуються державою, особисті таємниці - їх особиста справа; слід зазначити, що держава не несе відповідальності за збереження особистих таємниць).

Поняття «державна таємниця» є одним із найважливіших у системі захисту державних секретів у будь-якій країні. Від її правильного визначення залежить і політика керівництва у сфері захисту секретів.

Визначення цього поняття дано в Законі РФ «Про державну таємницю»: «Державна таємниця – відомості, що захищаються державою, в галузі його військової, зовнішньополітичної, економічної, розвідувальної, контррозвідувальної та оперативно-розшукової діяльності, поширення яких може завдати шкоди безпеці РФ».

Модель визначення державних секретів зазвичай включає такі істотні ознаки.

1. Предмети, явища, події, сфери діяльності, що становлять державну таємницю.

2. Противник (даний чи потенційний), від якого переважно здійснюється захист державної таємниці.

3. Вказівка у законі, переліку, інструкції відомостей, що становлять державну таємницю.

4. Завдані збитки обороні, зовнішній політиці, економіці, науково-технічному прогресу країни тощо. У разі розголошення (відпливу) відомостей, що становлять державну таємницю.

Відомості, які можуть бути віднесені до державної таємниці, визначені в Указі Президента РФ від 30.11.1995 р. № 1203. До них віднесені відомості (зазначені лише розділи): в галузях військової, зовнішньополітичної та зовнішньоекономічної, економічної, наукової, розвідувальної, контррозвідувальної та оперативно-розшукової діяльності.

Не можна засекречувати інформацію як таку, що має статус державної таємниці:

Якщо її витік (розголошення тощо) не спричиняє шкоди національній безпеці країни; порушення чинних законів;

Якщо приховування інформації порушуватиме конституційні та законодавчі права громадян;

Для приховування діяльності, що завдає шкоди навколишньому природному середовищу, що загрожує життю та здоров'ю громадян. Докладніше цей перелік міститься у ст. 7 Закону РФ «Про державну таємницю».

До відомостей особливої важливості слід відносити відомості, поширення яких може завдати шкоди інтересам РФ в одній або кількох областях.

До абсолютно секретним відомостям слід відносити відомості, поширення яких може завдати шкоди інтересам міністерства (відомства) чи галузям економіки РФ у однієї чи кількох областях.

До секретних відомостей слід відносити всі інші у складі відомостей, що становлять державну таємницю. Збитки можуть бути завдано інтересам підприємства, установи чи організації.

Як видно з викладеного, різниця між трьома ступенями таємності залежить від величини шкоди.

Поняття, види та розмір шкоди розроблені поки що недостатньо і, мабуть, будуть відмінними для кожного конкретного об'єкта захисту – змісту відомостей, що становлять державну таємницю, сутності відбитих у ній фактів, подій, явищ дійсності. Залежно від виду, змісту та розмірів збитків можна виділити групи деяких видів збитків при витоку (або можливому витоку) відомості, що становлять державну таємницю.

Політичний збиток може настати при витіканні відомостей політичного і зовнішньополітичного характеру, про розвідувальну діяльність спецслужб держави та ін. -то областях, погіршення відносин із будь-якою країною чи групою країн тощо.

Економічний збиток може наступити при витіканні відомостей будь-якого змісту: політичного, економічного, військового, науково-технічного і т. д. Економічний збиток може бути виражений насамперед у грошовому обчисленні. Економічні втрати від витоку інформації можуть бути прямими та опосередкованими.

Так, прямі втрати можуть настати внаслідок витоку секретної інформації про системи озброєння, оборони країни, які в результаті цього практично втратили або втратили своє ефективне та вимагають великих витрат на їх заміну чи переналагодження.

Непрямі втрати найчастіше виражаються у вигляді розміру втраченої вигоди: зрив переговорів з іноземними фірмами, про вигідні угоди з якими раніше була домовленість; Втрата пріоритету в науковому дослідженні, в результаті суперник швидше довів свої дослідження до завершення та запатентував їх і т.д.

Моральні збитки, як правило, немайнового характеру настають від витоку інформації, що викликала чи ініціювала протиправну державі пропагандистську кампанію, що підриває репутацію країни, що призвела до видворення з якихось держав наших дипломатів, розвідників, які діяли під дипломатичним прикриттям тощо.

Проблема засекречування інформації та визначення ступеня секретності відомостей, документів, виробів та робіт є однією із стрижневих у всій діяльності із захисту інформації. Вона має велике державне значення, визначає методологію та методику захисту інформації, обсяг робіт із її захисту та інші обставини, пов'язані з діяльністю державних органів, підприємств та організацій у цій галузі. Правила засекречування інформації визначають зрештою політику держави у сфері захисту секретів. Цим і пояснюється, що переліки відомостей, що становлять державну таємницю, затверджуються в нашій країні насправді високому рівні, у яких відбивається концепція керівництва держави у сфері захисту державних секретів.

Засекречувати інформацію мають право органи влади, управління та посадові особи, наділені відповідними повноваженнями, які:

Здійснюють політику держави у сфері захисту інформації;

Розробляють переліки відомостей, що підлягають засекреченню;

Визначають ступеня секретності документів, виробів, робіт та відомостей та проставляють на носіях інформації, що захищається, відповідні грифи секретності.

Таким чином, засекречування інформації – це сукупність організаційно-правових заходів, регламентованих законами та іншими нормативними актами, щодо введення обмежень на поширення та використання інформації на користь се власника (власника).

До основних засад засекречування інформації відносять.

1. Законність засекречування інформації. Полягає у здійсненні його суворо у межах чинних законів та інших підзаконних нормативних актів. Відступ від цього принципу може завдати серйозної шкоди інтересам захисту інформації, інтересам особистості, суспільства та держави, зокрема незаконним приховуванням від суспільства інформації, яка не вимагає засекречування, або витоку важливої інформації.

2. Обґрунтованість засекречування інформації. Полягає у встановленні шляхом експертної оцінки доцільності засекречування конкретних відомостей, ймовірних економічних чи інших наслідків цього акта, з балансу життєво важливих інтересів особистості, нашого суспільства та держави. Невиправдано засекречувати інформацію, можливість розкриття якої перевищує можливість збереження її в таємниці.

3. Своєчасність засекречування інформації. Полягає у встановленні обмежень поширення цих відомостей з їх отримання (розробки) чи заздалегідь.

4. Підпорядкованість відомчих заходів щодо засекречення інформації загальнодержавним інтересам. Це насамперед стосується галузі захисту державної таємниці. Щодо комерційної таємниці, то підприємства наділені правами засекречування інформації, крім обумовлених у законі випадків.

У РФ відповідно до Закону «Про державну таємницю» складається в даний час наступна форма засекречування інформації. Закон визначає категорії відомостей, віднесених до державної таємниці, потім президент РФ на основі пропозицій уряду РФ затверджує два переліки: Перелік посадових осіб органів державної влади та управління, наділених повноваженнями щодо віднесення відомостей до державної таємниці, та Перелік відомостей, віднесених до державної таємниці – для здійснення єдиної державної політики у сфері засекречування інформації.

Керівники, наділені повноваженнями щодо засекречення інформації, затверджують своїми наказами переліки відомостей, що підлягають засекреченню, відповідно до їхньої галузевої, відомчої або програмно-цільової приналежності. Вони ж наділяються повноваженнями розпорядження цими відомостями, перегляду ступеня їхньої секретності та розсекречення.

Підприємства при визначенні ступеня (грифу) таємності документів, виробів, робіт, як і раніше, керуватимуться переліками відомостей, що підлягають засекреченню. Таким чином, до виконавців доводитимуться стратегічні установки на застосування режимних обмежень у конкретних ситуаціях. Розглянутий порядок засекречування відомостей подано на рис. 6.4.

Ступінь секретності та конфіденційності інформації, відображеної в документах, виробах тощо не залишається постійною. Вона зазвичай зменшується і, рідше (наприклад, документи є історичною та іншою цінністю), може збільшуватися. Ступінь секретності та конфіденційності інформації періодично має переглядатися. При цьому вона може бути збільшена, знижена до фактичної або розсекречена взагалі.

Розсекречення конфіденційної та секретної інформації, робіт, документів, виробів – це діяльність підприємств зі зняття (часткового чи повного) обмежень на доступ до раніше засекреченої інформації, на доступ до її носіїв, що викликається вимогами законів та об'єктивними факторами: зміною міжнародної та внутрішньодержавної обстановки, появою більше досконалих видівпевної техніки, зняттям виробів з виробництва, передачею (продажем) науково-технічних рішень оборонного характеру в народне господарство, продажем виробу за кордон і т. д., а також взяттям державою на себе міжнародних зобов'язань з відкритого обміну відомостями, що становлять у РФ державну таємницю . Інформація повинна залишатися секретною чи конфіденційною доти, доки цього вимагають інтереси національної безпеки чи конкурентної та комерційної діяльності підприємства.

Мал. 6.4. Порядок засекречування інформації,

що становить державну таємницю

p align="justify"> Принципові аспекти розсекречування інформації можуть бути викладені в наступних основних положеннях.

1. Інформація не підлягає засекреченню, а засекречена має бути розсекречена, якщо це зроблено необґрунтовано і з порушенням чинних законів, з метою приховування порушень законності, внаслідок невмілого керівництва та посадових помилок, порушення конституційних та інших законодавчих прав громадян.

2. Інформація розсекречується пізніше термінів, встановлених при її засекречивании. Раніше цих термінів підлягає розсекреченню лише інформація, яка підпадає під дію взятих РФ він міжнародних зобов'язань з відкритого обміну інформацією. Строк засекречування інформації, що віднесена до державної таємниці, не повинна перевищувати 30 років. Правом продовження термінів засекречення інформації наділяються керівники центральних органів федеральної виконавчої влади, що здійснили віднесення відповідних відомостей до державної таємниці

Сучасні методи обробки, передачі та накопичення інформації сприяли появі загроз, пов'язаних з можливістю втрати, спотворення та розкриття даних, адресованих або належать кінцевим користувачам. Тому забезпечення інформаційної безпеки комп'ютерних систем та мереж є одним із провідних напрямків розвитку ІТ.

Розглянемо основні поняття захисту інформації та інформаційної безпеки комп'ютерних систем та мереж з урахуванням визначень ГОСТ Р 50922-96.

Захист інформації -це діяльність із запобігання витоку інформації, що захищається, несанкціонованих і ненавмисних впливів на інформацію, що захищається.

Об'єкт захисту -інформація, носій інформації або інформаційний процес, щодо яких необхідно забезпечувати захист відповідно до поставленої мети захисту інформації.

Мета захисту інформації -це бажаний результат захисту. Метою захисту інформації може бути запобігання шкоді власнику, власнику, користувачу інформації внаслідок можливого витоку інформації та/або несанкціонованого та ненавмисного впливу на інформацію.

Ефективність захисту інформаціїступінь відповідності результатів захисту поставленої мети.

Захист інформації від витокудіяльність щодо запобігання неконтрольованому поширенню інформації, що захищається від її розголошення, несанкціонованого доступу (НСД) до інформації, що захищається, та отримання інформації, що захищається зловмисниками.

Захист інформації від розголошення -діяльність щодо запобігання несанкціонованому доведенню інформації, що захищається, до неконтрольованої кількості одержувачів інформації.

Захист інформації від НСД -діяльність щодо запобігання одержанню інформації, що захищається заінтересованим суб'єктом з порушенням встановлених правовими документами або власником або власником інформації прав або правил доступу до інформації, що захищається. Заінтересованим суб'єктом, який здійснює НСД до інформації, що захищається, може виступати держава, юридична особа, група фізичних осіб, у т. ч. громадська організація, окрема фізична особа.

Система захисту інформації -сукупність органів та/або виконавців, використовувана ними техніка захисту інформації, а також об'єкти захисту, організовані та функціонуючі за правилами, встановленими відповідними правовими, організаційно-розпорядчими та нормативними документамиіз захисту інформації.

Під інформаційною безпекоюрозуміють захищеність інформації від незаконного ознайомлення, перетворення та знищення, а також захищеність інформаційних ресурсів від впливів, спрямованих на порушення їхньої працездатності. Природа цих впливів може бути різноманітною.

Це і спроби проникнення зловмисників, і помилки персоналу, і вихід з експлуатації апаратних і програмних засобів, і стихійні лиха(Землетрус, ураган, пожежа) тощо.

Сучасна автоматизована система(АС) обробки інформаціїявляє собою складну систему, що складається з великої кількості компонентів різного ступеня автономності, які пов'язані між собою та обмінюються даними. Практично кожен компонент може піддатися зовнішньому впливуабо вийти з ладу. Компоненти АСможна розбити на такі групи:

- апаратні засоби -комп'ютери та їх складові (процесори, монітори, термінали, периферійні пристрої - дисководи, принтери, контролери, кабелі, лінії зв'язку тощо);

- програмне забезпечення -набуті програми, вихідні, об'єктні, завантажувальні модулі; ОС та системні програми (компілятори, компонувальники та ін.), утиліти, діагностичні програми тощо;

- дані -зберігаються тимчасово та постійно, на магнітних носіях, друковані, архіви, системні журнали тощо;

- персонал -обслуговуючий персонал та користувачі.

Однією з особливостей забезпечення інформаційної безпеки в АС є те, що таким абстрактним поняттям, як інформація, об'єкти та суб'єкти системи, відповідають фізичні уявлення у комп'ютерному середовищі:

- для подання інформації - машинні носії інформаціїу вигляді зовнішніх пристроїв комп'ютерних систем (терміналів, друкуючих пристроїв, різних накопичувачів, ліній та каналів зв'язку), оперативної пам'яті, файлів, записів тощо;

- об'єктам системи -пасивні компоненти системи, що зберігають, приймають чи передають інформацію. Доступ до об'єкта означає доступ до інформації, що міститься в ньому;

- суб'єктам системи -активні компоненти системи, які можуть спричинити потоку інформації від об'єкта до суб'єкта або зміни стану системи. Як суб'єктів можуть виступати користувачі, активні програми та процеси.

Інформаційна безпека комп'ютерних систем досягається забезпеченням конфіденційності, цілісності та достовірності оброблюваних даних, а також доступності та цілісності інформаційних компонентів та ресурсів системи. Перераховані вище базові властивості інформаціїпотребують більш повного тлумачення.

Конфіденційність даних -це статус, наданий даними та визначальний необхідний ступінь їхнього захисту. До конфіденційних даних можна віднести, наприклад, такі: особисту інформацію користувачів; облікові записи(Імена та паролі); дані про кредитних картках; дані про розробки та різні внутрішні документи; бухгалтерські відомості. Конфіденційна інформація має бути відома лише допущеним і таким, що пройшли перевірку (авторизованим) суб'єктам системи (користувачам, процесам, програмам). Для інших суб'єктів системи ця інформація має бути невідомою.

Встановлення градацій важливості захисту інформації, що захищається (об'єкта захисту) називають категоруванням інформації, що захищається.

Під цілісністю інформаціїрозуміється властивість інформації зберігати свою структуру та/або зміст у процесі передачі та зберігання. Цілісність інформації забезпечується в тому випадку, якщо дані в системі не відрізняються в семантичному відношенні від даних вихідних документів, тобто якщо не відбулося їх випадкового чи навмисного спотворення чи руйнування. Забезпечення цілісності даних є одним із складних завдань захисту інформації.

Достовірність інформації -властивість інформації, що виражається в суворій приналежності суб'єкту, який є її джерелом, або суб'єкту, від якого ця інформація прийнята.

Юридична значимість інформаціїозначає, що документ, що є носієм інформації, має юридичну силу.

Доступність даних.Робота користувача з даними можлива лише в тому випадку, якщо він має доступ до них.

Доступ до інформації -одержання суб'єктом можливості ознайомлення з інформацією, у тому числі за допомогою технічних засобів. Суб'єкт доступу до інформації -учасник правовідносин у інформаційних процесах.

Оперативність доступу до інформації -це здатність інформації або деякого інформаційного ресурсу бути доступними для кінцевого користувача відповідно до його оперативних потреб.

Власник інформації -суб'єкт, який у повному обсязі реалізує повноваження володіння, користування, розпорядження інформацією відповідно до законодавчих актів.

Власник інформації -суб'єкт, який здійснює володіння та користування інформацією та реалізує повноваження розпорядження в межах прав, встановлених законом та/або власником інформації.

Користувач (споживач) інформації -суб'єкт, який користується інформацією, отриманою від її власника, власника чи посередника відповідно до встановлених прав та правил доступу до інформації або з їх порушенням.

Право доступу до інформації -сукупність правил доступу до інформації, встановлених правовими документами чи власником чи власником інформації.

Правило доступу до інформаціїсукупність правил, що регламентують порядок та умови доступу суб'єкта до інформації та її носіїв.

Розрізняють санкціонований та несанкціонований доступ до інформації.

Санкціонований доступдо інформації - це доступом до інформації, не порушує встановлені правила розмежування доступу. Правила розмежування доступу є для регламентації права доступу до компонентів системи.

Несанкціонований доступдо інформації – порушення встановлених правил розмежування доступу. Особа чи процес, які здійснюють НСД до інформації, є порушниками правил розмежування доступу. НСД є найпоширенішим видом комп'ютерних порушень.

Відповідальним за захист комп'ютерної системи від НСД до інформації є адміністратор захисту.

Доступність інформації передбачає також доступність компонентаабо ресурсукомп'ютерна система, тобто властивість компонента або ресурсу бути доступною для законних суб'єктів системи. Приблизний перелік ресурсів, які можуть бути доступні, включає принтери, сервери, робочі станції, дані користувачів, будь-які критичні дані, необхідні для роботи.

Цілісність ресурсуабо компонента системи -це властивість ресурсу чи компонента бути незмінним у семантичному сенсі при функціонуванні системи за умов випадкових чи навмисних спотворень чи руйнівних впливів.

З допуском до інформації та ресурсів системи пов'язана група таких важливих понять, як ідентифікація, автентифікація, авторизація. З кожним суб'єктом системи (мережі) пов'язують деяку інформацію (число, рядок символів), що ідентифікує суб'єкт. Ця інформація є ідентифікаторомсуб'єкта системи (мережі). Суб'єкт, що має зареєстрований ідентифікатор, є законним (легальним) суб'єктом. Ідентифікація суб'єкта -це процедура розпізнавання суб'єкта щодо його ідентифікатора. Ідентифікація виконується під час спроби суб'єкта увійти до системи (мережа). Наступним кроком взаємодії системи із суб'єктом є автентифікація суб'єкта. Аутентифікація суб'єкта -це перевірка справжності суб'єкта із цим ідентифікатором. Процедура автентифікації встановлює, чи суб'єкт є саме тим, ким він себе оголосив. Після ідентифікації та аутентифікації суб'єкта виконують процедуру авторизації. Авторизація суб'єкта -це процедура надання законному суб'єкту, що успішно пройшов ідентифікацію та автентифікацію, відповідних повноважень та доступних ресурсів системи (мережі).

Під загрозою безпеціАС розуміються можливі дії, здатні прямо чи опосередковано завдати шкоди її безпеці. Збитки безпекипередбачає порушення стану захищеності інформації, що міститься та обробляється в системі (мережі). З поняттям небезпеки тісно пов'язане поняття вразливості комп'ютерної системи (мережі). Вразливість комп'ютерної системице властиве системі невдала властивість, яка може призвести до реалізації небезпеки. Атакана комп'ютерну систему - це пошук та/або використання зловмисником тієї чи іншої вразливості системи. Іншими словами, атака – це реалізація загрози безпеці.

Протидія загрозам безпеці є метою засобів захисту комп'ютерних систем та мереж.

Захищена система -це система із засобами захисту, які успішно та ефективно протистоять загрозам безпеці.

Спосіб захисту інформації -порядок та правила застосування певних принципів та засобів захисту інформації.

Засіб захисту інформаціїтехнічний, програмний засіб, речовина та/або матеріал, призначені або використовувані для захисту інформації

Комплекс засобів захисту(КСЗ) - сукупність програмних та технічних засобів, що створюються та підтримуються для забезпечення інформаційної безпеки системи (мережі). КСЗ створюється та підтримується відповідно до прийнятої в даній організації політики безпеки.

Техніка захисту інформації -засоби захисту інформації, засоби контролю ефективності захисту інформації, засоби та системи управління, призначені для забезпечення захисту інформації.

Корпоративні мережі відносяться до розподілених автоматизованих систем (АС), які здійснюють обробку інформації. Забезпечення безпеки АС передбачає організацію протидії будь-якому несанкціонованому вторгненню в процес функціонування АС, а також спроб модифікації, розкрадання, виведення з ладу або руйнування її компонентів, тобто захист усіх компонентів АС - апаратних засобів, програмного забезпечення (ПЗ), даних та персоналу . Конкретний підхід до проблеми забезпечення безпеки ґрунтується на розробленій для АС політиці безпеки.

Політика безпеки -це сукупність норм, правил та практичних рекомендацій, що регламентують роботу засобів захисту комп'ютерної системи від заданої множини загроз. Більш детальні відомості про види політики безпеки та процес її розробки наводяться в гол. 3.

Захищена інформація

Захищена інформація- інформація, що є предметом власності та підлягає захисту відповідно до вимог правових документів або вимог, що встановлюються власником інформації.

Власник інформації- суб'єкт, який здійснює володіння та користування інформацією та реалізує повноваження розпорядження в межах прав, встановлених законом та/або власником інформації. - це інформація, яка є предметом власності та підлягає захисту відповідно до вимог правових документів або вимог, що встановлюються власником інформації.

Власниками, або власниками інформації, що захищається, можуть бути, як держава і державні органи, підприємства, товариства, акціонерні товариства, громадські організації, а також громадяни держави.

До інформації, що захищається, можна віднести відомості, що містять державну таємницю (секретну інформацію), а також відомості, що містять комерційну таємницю, або таємницю, що стосується особистого життя громадян (конфіденційну інформацію).

Захищена інформація має ряд особливостей, властивих лише даному виду інформації.

- Обмежувати доступ до інформації може тільки її власник (власник) або уповноважені ним на те особи, так само, власник може задавати інформації, що захищається, різні ступені секретності;

- Захищена інформація повинна приносити будь-яку користь її власнику і виправдовувати сили та засоби, що витрачаються на її захист;

Класифікація захищеної інформації щодо ступеня секретності

Інформація, за ступенем секретності, може бути поділена на:

- інформацію особливої ваги (особливо важлива);

- абсолютно секретну інформацію (суворо конфіденційна);

- секретну інформацію (конфіденційна);

- інформацію для службового користування (не для друку, надсилається за списком);

- несекретну чи відкриту інформацію.

Також, інформація, що захищається, може бути розділена за змістом на політичну, економічну, військову, розвідувальну і контррозвідувальну, науково-технічну, технологічну, ділову та комерційну.

Примітки

Посилання

- НАЦІОНАЛЬНИЙ СТАНДАРТ РОСІЙСЬКОЇ ФЕДЕРАЦІЇ «ЗАХИСТ ІНФОРМАЦІЇ. ОСНОВНІ ТЕРМІНИ ТА ВИЗНАЧЕННЯ» ГОСТ Р 50922-2006

- ДЕРЖАВНИЙ СТАНДАРТ РОСІЙСЬКОЇ ФЕДЕРАЦІЇ «ЗАХИСТ ІНФОРМАЦІЇ. ОСНОВНІ ТЕРМІНИ ТА ВИЗНАЧЕННЯ» ГОСТ Р 50922-96

- ІНФОРМАЦІЙНІ ТА КОМУНІКАЦІЙНІ ТЕХНОЛОГІЇ

Wikimedia Foundation. 2010 .

Дивитись що таке "Інформація, що захищається" в інших словниках:

Інформація, що є предметом власності та підлягає захисту відповідно до вимог правових документів або вимог, що встановлюються власником інформації. EdwART. Словник термінів МНС, 2010 … Словник надзвичайних ситуацій

Захищена інформація- інформація, що є предметом власності та підлягає захисту відповідно до вимог правових документів або вимог, що встановлюються власником інформації... Джерело: Базова модель загроз безпеки персональних даних… … Офіційна термінологія

інформація, що захищається- інформація, що є предметом власності та підлягає захисту відповідно до вимог правових документів або вимог, що встановлюються власником інформації. Примітка Власниками інформації можуть бути: ... Довідник технічного перекладача

інформація, що захищається- 3.4 інформація, що захищається: За ГОСТ Р 50922. Джерело: ГОСТ Р 52069.0 2003: Захист інформації. Система стандартів. Основні положення …

ІНФОРМАЦІЯ, ЩО ЗАХИЩАЄТЬСЯ- згідно з ГОСТ Р 50922-96 «Захист інформації. Основні терміни та визначення», – інформація, що є предметом власності та підлягає захисту відповідно до вимог правових документів або вимог, що встановлюються власником. Діловодство та архівна справа в термінах та визначеннях

Інформація має нематеріальний характер, якщо не нанесена на матеріальний носій, але при цьому здатна відігравати важливу роль. З розвитком інформаційних технологій, з'явилася можливість необмежено розмножувати інформацію Для порівняння, … … Вікіпедія

ГОСТ Р 50922-2006: Захист інформації. Основні терміни та визначення- Термінологія ГОСТ Р 50922 2006: Захист інформації. Основні терміни та визначення оригінал документа: 2.8.9 аналіз інформаційного ризику: Систематичне використання інформації для виявлення загроз безпеки інформації, уразливостей… Словник-довідник термінів нормативно-технічної документації

РД 21-01-2006: Положення про систему захисту інформації в комп'ютерних та телекомунікаційних мережах Федеральної служби з екологічного, технологічного та атомного нагляду- Термінологія РД 21 01 2006: Положення про систему захисту інформації в комп'ютерних та телекомунікаційних мережах Федеральної служби з екологічного, технологічного та атомного нагляду: Автоматизована система система, що складається з персоналу та … Словник-довідник термінів нормативно-технічної документації

РД 21-02-2006: Типова інструкція про захист інформації в автоматизованих засобах центрального апарату, територіальних органів та організацій федеральної служби з екологічного, технологічного та атомного нагляду- Термінологія РД 21 02 2006: Типова інструкція про захист інформації в автоматизованих засобах центрального апарату, територіальних органів та організацій федеральної служби з екологічного, технологічного та атомного нагляду: Абонентський… Словник-довідник термінів нормативно-технічної документації

Базова модель загроз безпеці персональних даних при їх обробці, в інформаційних системах персональних даних (виписка)- Термінологія Базова модель загроз безпеці персональних даних при їх обробці, в інформаційних системах персональних даних (виписка): Автоматизована система, що складається з персоналу та комплексу засобів автоматизації його… Словник-довідник термінів нормативно-технічної документації

Під цілісністю інформації розуміється властивість інформації зберігати свою структуру та/або зміст у процесі передачі та зберігання. Цілісність інформації забезпечується в тому випадку, якщо дані в системі не відрізняються в семантичному відношенні від даних у вихідних документах, тобто якщо не відбулося їхнього випадкового або навмисного спотворення або руйнування. Забезпечення цілісності даних є одним із складних завдань захисту інформації.

Достовірність інформації - властивість інформації, що виражається в суворій приналежності суб'єкту, який є її джерелом, або суб'єкту, від якого ця інформація прийнята.

Юридична значущість інформації означає, що документ, що є носієм інформації, має юридичну силу.

Доступність даних. Робота користувача з даними можлива лише в тому випадку, якщо він має доступ до них.

Доступ до інформації – отримання суб'єктом можливості ознайомлення з інформацією, у тому числі за допомогою технічних засобів. Суб'єкт доступу до інформації – учасник правовідносин в інформаційних процесах.

Оперативність доступу до інформації - це здатність інформації або деякого інформаційного ресурсу бути доступними для кінцевого користувача відповідно до його оперативних потреб.

Власник інформації - суб'єкт, який у повному обсязі реалізує повноваження володіння, користування, розпорядження інформацією відповідно до законодавчих актів.

Власник інформації - суб'єкт, який здійснює володіння та користування інформацією та реалізує повноваження розпорядження в межах прав, встановлених законом та/або власником інформації.

Користувач (споживач) інформації - суб'єкт, який користується інформацією, отриманою від її власника, власника або посередника відповідно до встановлених прав та правил доступу до інформації або з їх порушенням.

Право доступу до інформації - сукупність правил доступу до інформації, встановлених правовими документами чи власником чи власником інформації.

Правило доступу до інформації - сукупність правил, що регламентують порядок та умови доступу суб'єкта до інформації та її носіїв.

Розрізняють санкціонований та несанкціонований доступ до інформації.

Санкціонований доступ до інформації - це доступ до інформації, яка не порушує встановлених правил розмежування доступу. Правила розмежування доступу є для регламентації права доступу до компонентів системи.

Несанкціонований доступ до інформації – порушення встановлених правил розмежування доступу. Особа чи процес, які здійснюють НСД до інформації, є порушниками правил розмежування доступу. НСД є найпоширенішим видом комп'ютерних порушень.

Відповідальним захист комп'ютерної системи від НСД до інформації є адміністратор захисту.

Доступність інформації передбачає також доступність компонента чи ресурсу комп'ютерної системи, т. е. властивість компонента чи ресурсу бути доступним законних суб'єктів системи. Приблизний перелік ресурсів, які можуть бути доступні, включає принтери, сервери, робочі станції, дані користувачів, будь-які критичні дані, необхідні для роботи.

Цілісність ресурсу чи компонента системи - це властивість ресурсу чи компонента бути незмінним у семантичному сенсі при функціонуванні системи за умов випадкових чи навмисних спотворень чи руйнівних впливів.

З допуском до інформації та ресурсів системи пов'язана група таких важливих понять, як ідентифікація, автентифікація, авторизація. З кожним суб'єктом системи (мережі) пов'язують деяку інформацію (число, рядок символів), що ідентифікує суб'єкт. Ця інформація є ідентифікатором суб'єкта системи (мережі). Суб'єкт, який має зареєстрований ідентифікатор, є законним (легальним) суб'єктом. Ідентифікація суб'єкта - це процедура розпізнавання суб'єкта щодо його ідентифікатора. Ідентифікація виконується під час спроби суб'єкта увійти до системи (мережа). Наступним кроком взаємодії системи із суб'єктом є автентифікація суб'єкта. Аутентифікація суб'єкта – це перевірка справжності суб'єкта з цим ідентифікатором. Процедура автентифікації встановлює, чи суб'єкт є саме тим, ким він себе оголосив. Після ідентифікації та аутентифікації суб'єкта виконують процедуру авторизації. Авторизація суб'єкта - це процедура надання законному суб'єкту, що успішно пройшов ідентифікацію та автентифікацію, відповідних повноважень та доступних ресурсів системи (мережі).

Під загрозою безпеці АС розуміються можливі дії, здатні прямо чи опосередковано завдати шкоди її безпеці. Збитки безпеки мають на увазі порушення стану захищеності інформації, що міститься та обробляється в системі (мережі). З поняттям небезпеки тісно пов'язане поняття вразливості комп'ютерної системи (мережі). Вразливість комп'ютерної системи - це властиве системі невдале властивість, що може призвести реалізації загрози. Атака на комп'ютерну систему - це пошук та/або використання зловмисником тієї чи іншої уразливості системи. Іншими словами, атака – це реалізація загрози безпеці.

Протидія загрозам безпеці є метою засобів захисту комп'ютерних систем та мереж.

Захищена система - це система із засобами захисту, які успішно та ефективно протистоять загрозам безпеці.

Спосіб захисту інформації - порядок та правила застосування певних принципів та засобів захисту інформації.

Засіб захисту інформації - технічний, програмний засіб, речовина та/або матеріал, призначений або використовуваний для захисту інформації

Комплекс засобів захисту (КСЗ) - сукупність програмних та технічних засобів, що створюються та підтримуються для забезпечення інформаційної безпеки системи (мережі). КСЗ створюється та підтримується відповідно до прийнятої в даній організації політики безпеки.

Техніка захисту інформації - засоби захисту інформації, засоби контролю ефективності захисту інформації, засоби та системи керування, призначені для забезпечення захисту інформації.

Корпоративні мережі відносяться до розподілених автоматизованих систем (АС), які здійснюють обробку інформації. Забезпечення безпеки АС передбачає організацію протидії будь-якому несанкціонованому вторгненню в процес функціонування АС, а також спроб модифікації, розкрадання, виведення з ладу або руйнування її компонентів, тобто захист усіх компонентів АС - апаратних засобів, програмного забезпечення (ПЗ), даних та персоналу . Конкретний підхід до проблеми забезпечення безпеки ґрунтується на розробленій для АС безпековій політиці.

Політика безпеки - це сукупність норм, правил і практичних рекомендацій, що регламентують роботу засобів захисту комп'ютерної системи від заданої безлічі загроз. Докладніші відомості про види політики безпеки та процес її розробки наводяться в наступних статтях.

Інформаціястосовно завдання її захисту - це відомості про осіб, предмети, факти, події, явища або процеси незалежно від форми їх подання. Залежно від форми подання інформація може бути поділена на мовленнєву, телекомунікаційну та документовану.

Інформацію поділяють на відкриту та обмеженого доступу. До інформації обмеженого доступувідносяться державна таємниця та конфіденційна інформація.

Відповідно до російського законодавства до конфіденційної інформаціївідноситься наступна інформація:

службова таємниця (лікарська, адвокатська, таємниця суду та слідства тощо);

комерційна таємниця;

персональні дані (відомості про факти, події та обставини життя громадянина, що дозволяють ідентифікувати його особу).

Інформація є одним із об'єктів цивільних прав, у тому числі і прав власності, володіння та користування. Власникінформаційних ресурсів, систем та технологій – це суб'єкт із повноваженнями володіння, користування та розпорядження зазначеними об'єктами. Власникомінформаційних ресурсів, систем та технологій є суб'єкт з повноваженнями володіння та користування зазначеними об'єктами. Під користувачемінформації розумітимемо суб'єкта, що звертається до інформаційної системи за отриманням необхідної йому інформації та користується нею.

Захищеною інформацієюназивають інформацію, що є предметом власності та підлягає захисту відповідно до вимог правових документів або вимог, встановлених власником інформації.

Проте захисту підлягає не будь-яка інформація, а лише та, яка має ціну. Цінною стає та інформація, володіння якої дозволить її існуючому та потенційному власнику отримати якийсь виграш: моральний, матеріальний, політичний тощо.

Цінність інформаціїє критерієм при прийнятті будь-якого рішення про її захист та для вибору методу захисту. У грошах витрати на захист інформації не повинні перевищувати можливі втрати.

Прийнято такий поділ інформації щодо рівня важливості:

1) життєво важлива незамінна інформаціянаявність якої необхідно для функціонування організації;

2) важлива інформація- інформація, яка може бути замінена або відновлена, але процес відновлення дуже важкий та пов'язаний із великими витратами;

3) корисна інформація- інформація, яку важко відновити, проте організація може ефективно функціонувати без неї;

4) несуттєва інформація- інформація, яка більше не потрібна організації.

Наведений поділ інформації за рівнем важливості узгоджується з принципом поділу інформації за рівнями таємності.

Рівень таємності- це адміністративний чи законодавчий захід, що відповідає мірі відповідальності особи за витік або втрату конкретної секретної інформації, що регламентується спеціальним документом, з урахуванням державних, військово-стратегічних, комерційних, службових чи приватних інтересів. Такою інформацією може бути державна, військова, комерційна, службова чи особиста таємниця.

Захист інформаціїназивають діяльність із запобігання витоку інформації, що захищається, несанкціонованих і ненавмисних впливів на інформацію, що захищається.

Під витокомрозуміють неконтрольоване поширення інформації, що захищається шляхом її розголошення та несанкціонованого доступу до неї. Розголошення– це доведення інформації, що захищається, до неконтрольованої кількості одержувачів інформації (наприклад, публікація інформації на відкритому сайті в мережі Інтернет або у відкритому друку).

Несанкціонований доступ– отримання інформації, що захищається зацікавленим суб'єктом з порушенням правил доступу до неї.

Несанкціонований впливна інформацію, що захищається – вплив з порушенням правил її зміни (наприклад, навмисне впровадження в інформаційні ресурси, що захищаються, шкідливого програмного коду або навмисна підміна електронного документа).

Ненавмисний впливна інформацію, що захищається - це вплив на неї через помилки користувача, збою технічних і програмних засобів, природних явищ інших нецілеспрямованих впливів (наприклад, знищення документів в результаті відмови накопичувача на жорсткому магнітному диску комп'ютера).

Мета захисту інформації– запобігання збиткам власнику, власнику або користувачу інформації.

Під ефективністю захисту інформаціїрозуміють ступінь відповідності результатів захисту поставленої мети.

Об'єктом захистуможе бути інформація, її носій або інформаційний процес, щодо яких необхідно забезпечувати захист відповідно до поставленої мети.

Безпека інформації- Стан інформації, технічних засобів та технології її обробки, що характеризується властивостями конфіденційності, цілісності та доступності інформації при її обробці технічними засобами. Таким чином, основними характеристиками інформації, що захищається, є цілісність, конфіденційність і доступність.

Цілісність інформації– властивість інформації, технічних засобів та технології її обробки, що характеризується здатністю протистояти несанкціонованому чи ненавмисному знищенню та спотворенню інформації. Цілісність є частиною ширшої характеристики інформації – її достовірності, що включає, крім цілісності, ще повноту і точність відображення предметної області.

Конфіденційність інформації– властивість інформації, технічних засобів та технології її обробки, що характеризується здатністю інформації зберігатися в таємниці від суб'єктів, які не мають повноважень на право ознайомлення з нею.

Конфіденційність є суб'єктивною характеристикою інформації, що з об'єктивної необхідністю захисту законних інтересів одних суб'єктів від інших.

Доступність інформації– властивість інформації, технічних засобів та технології її обробки, що характеризується здатністю забезпечувати безперешкодний доступ до інформації суб'єктів, які мають на це належні повноваження. Відмовою в обслуговуванні називають стан інформаційної системи, за якого блокується доступ до деякого її ресурсу.

Порушення безпеки інформації- Втрата якостей, що характеризують безпеку інформації при її обробці технічними засобами.

Загроза безпеці інформації– випадкова чи навмисна діяльність людей чи фізичне явище, які можуть призвести до порушення безпеки інформації.

Джерело загрози безпеці інформації– будь-яка фізична особа, матеріальний об'єкт чи явище, що становлять загрозу безпеці інформації при її обробці технічними засобами.

Витік інформації- Втрата властивостей конфіденційності інформації.

Несанкціонований доступ до інформації (НДС)- Доступ до інформації при її обробці технічними засобами без дозволу, використовуючи можливості цих технічних засобів.

Спотворення інформації– будь-яка навмисна або випадкова зміна інформації при її обробці технічними засобами, що змінює зміст цієї інформації.

Знищення інформації– дія, внаслідок якої інформація перестає фізично існувати у технічних засобах її обробки.

Апаратна закладка– електронний пристрій, що вбудовується або підключається до елементів технічних засобів обробки інформації з метою порушення безпеки інформації під час її обробки технічними засобами.

Політика безпеки– це набір документованих норм, правил та практичних прийомів, що регулюють управління, захист та розподіл інформації обмеженого доступу.